Traduction▲

Cet article est la traduction la plus fidèle possible de l'article original de Steve Peschka, Federated SAML Authentication with SharePoint 2010 and Azure Access Control Service Part 2.

Authentification SAML fédérée avec SharePoint 2010 et Azure Access Control Service - Partie 2▲

Dans le premier article de la série (Authentification SAML fédérée avec SharePoint 2010 et Azure Access Control Service - Partie 1), j'ai décrit comment configurer SharePoint de façon à établir une confiance directement auprès du service Azure Access Control (ACS) et l'utiliser afin de fédérer l'authentification entre ADFS, Yahoo, Google et Windows Live pour vous et enfin utiliser cela pour accéder à SharePoint. Dans la deuxième partie, je vais partir d'un scénario similaire à la différence près que son implémentation réelle est inversée par rapport à la première partie - nous allons définir une confiance-type entre SharePoint et ADFS, mais nous allons configurer ACS en tant que fournisseur d'identités dans ADFS, puis utiliser cela afin d'être redirigé vers l'ouverture de session, et enfin être renvoyé à SharePoint. Ce type de confiance, en tout cas entre SharePoint et ADFS, est selon moi probablement plus familier des utilisateurs de SharePoint et je pense qu'il s'avère à ce jour mieux adapté à un scénario partagé par un grand nombre d'entreprises.

Comme dans la première partie, je ne vais pas décrire les détails techniques de la définition et de la configuration d'ACS - je laisserai le soin aux équipes qui en sont responsables de le faire à ma place. Donc, pour la deuxième partie, voici les étapes pour se connecter :

Définissez votre application Web et votre collection de sites SharePoint, configurées avec ADFS ▲

Tout d'abord, vous devez créer votre SPTrustedIdentityTokenIssuer, une partie de confiance dans ADFS, ainsi qu'une application Web et une collection de sites SharePoint. Assurez-vous que vous pouvez vous connecter au site avec vos informations d'identification ADFS. Des détails approfondis sur la façon dont cela peut être réalisée sont fournis dans l'un de mes articles précédents à l'adresse http://blogs.technet.com/b/speschka/archive/2010/07/30/configuring-sharepoint-2010-and-adfs-v2-end-to-end.aspx.

Ouvrez la page « Access Control Management » ▲

Connectez-vous à votre portail de gestion Windows Azure. Cliquez sur le menu « Service Bus, Access Control and Caching » dans le volet gauche. Cliquez sur « Access Control » en haut du volet gauche (sous AppFabric), cliquez sur votre espace de noms dans le volet droit, puis cliquez sur le bouton « Access Control Service » dans la partie « Manage » du ruban. Cela va ouvrir la page « Access Control Management ».

Créez une confiance entre ADFS et ACS ▲

- Cette étape est celle où nous allons configurer ACS en tant que fournisseur d'identités dans ADFS. Pour commencer, accédez à votre serveur ADFS et ouvrez la console de gestion AD FS 2.0.

- Accédez au nœud « AD FS 2.0…Trust Relationships…Claims Provider Trusts », puis cliquez sur le lien « Add Claims Provider Trust… » dans le volet gauche.

- Cliquez sur le bouton « Start » pour lancer l'Assistant.

- Utilisez l'option par défaut pour importer des données sur la partie de confiance publiée en ligne. L'URL que vous devez utiliser se trouve sur le portail de gestion ACS. Revenez dans votre navigateur où le portail est ouvert, puis cliquez sur le lien « Application Integration » sous le menu « Trust relationships » dans le volet gauche.

- Copiez l'URL qui est affichée pour les métadonnées WS-Federation et collez-la dans la zone d'édition « Federation Metadata address (host name or URL) : » dans l'assistant ADFS, puis cliquez sur le bouton « Next ».

- Saisissez un nom d'affichage et éventuellement quelques notes, puis cliquez sur le bouton « Next ».

- Laissez l'option par défaut permettant à tous les utilisateurs d'accéder au fournisseur d'identités, puis cliquez sur le bouton « Next ».

- Cliquez sur le bouton « Next » de façon à créer le fournisseur d'identités, puis laissez la case cochée pour ouvrir la boîte de dialogue « Rules Editor ». La suite de cette section va être très similaire à ce que j'ai décrit dans l'article http://blogs.technet.com/b/speschka/archive/2010/11/24/configuring-adfs-trusts-for-multiple-identity-providers-with-sharepoint-2010.aspx à propos de la définition d'une confiance entre deux serveurs ADFS :

Vous devez créer des règles pour transmettre toutes les revendications que vous obtenez du serveur ADFS IP. Ainsi, dans la boîte de dialogue des règles, pour chacune des revendications que vous souhaitez envoyer à SharePoint, vous allez procéder comme suit :

- Cliquez sur « Add Rule ».

- Sélectionnez « Pass Through » ou « Filter an Incoming Claim » dans la liste déroulante « Claim Rule Template », puis cliquez sur le bouton « Next ».

- Attribuez un « Claim Name » - il serait probablement utile d'inclure le nom de la revendication transmise. Pour la liste déroulante « Incoming Claim Type », sélectionnez le type de la revendication que vous souhaitez transmettre, par exemple, « E-Mail Address ». En règle générale, je laisse l'option par défaut activée pour « Pass through all claim values », mais si vous disposez de différentes règles métiers, sélectionnez ce qui serait le plus approprié, puis cliquez sur le bouton « Finish ». Notez que si vous choisissez de transmettre toutes les valeurs de revendication, une boîte de dialogue d'avertissement s'affichera dans ADFS.

Une fois que vous avez ajouté les revendications à transmettre, pour chaque revendication dont vous avez besoin dans SharePoint, vous pouvez fermer la boîte de dialogue de règles. À présent, pour la dernière partie de la configuration d'ADFS, vous devez rechercher la partie de confiance SharePoint. Cliquez sur la boîte de dialogue « Edit Claim Rules », puis pour chaque règle « Pass Through » de revendication que vous avez définie à l'étape précédente, vous devez AUSSI ajouter une règle « Pass Through » de revendication pour la partie de confiance SharePoint. C'est ce qui permettra aux revendications de transiter d'ACS à ADFS via le fournisseur de revendications approuvé, puis de la partie de confiance approuvée vers SharePoint.

Votre configuration d'ADFS est maintenant terminée.

Ajoutez ADFS en tant que partie de confiance dans ACS ▲

- Revenez dans votre navigateur où le portail est ouvert, puis cliquez sur le lien « Relying party applications » sous le menu « Trust relationships » dans le volet gauche.

- Cliquez sur le lien « Add ».

- Complétez la section « Relying Party Application Settings » :

- Saisissez un nom d'affichage, tel que « ADFS to ACS ».

- Utilisez le mode par défaut d'entrée manuelle des paramètres, « Enter settings manually ».

- Dans la zone d'édition « Realm », vous devez entrer le domaine qui sera envoyé avec la demande par ADFS. Il s'avère qu'il existe une liste spécifique de domaines dans ADFS qui est envoyée en cas de redirection vers un autre fournisseur d'identités. Autrement dit, vous N'UTILISEZ PAS le domaine qui a été utilisé lors de la création de SPTrustedIdentityTokenIssuer dans SharePoint. À la place, je vous recommande d'utiliser http://yourFullyQualifiedAdfsServerName/adfs/services/trust.

- En guise d'URL de retour, utilisez https://yourFullyQualifiedAdfsServerName/adfs/ls/.

- La liste déroulante « Token format » peut être sélectionnée à SAML 2.0 ou 1.1. Étant donné que le jeton est envoyé à ADFS et non à SharePoint et que ADFS prend en charge les jetons SAML 2.0, vous n'avez pas besoin de sélectionner SAML 1.1 comme vous l'auriez fait en cas de connexion directe à SharePoint.

- Vous pouvez définir la durée de vie du jeton, « Token lifetime (secs) », à la valeur souhaitée. Celle-ci est de 10 minutes par défaut ; je définis le mien à 3600, c'est-à-dire 1 heure.

- Complétez la section « Authentication Settings » :

- En ce qui concerne les fournisseurs d'identités, vous pouvez les sélectionner tous, à moins que vous ayez ajouté antérieurement le même serveur ADFS en tant que fournisseur d'identités (ce qui devrait être le cas si vous avez suivi les étapes dans le premier article de la série). Si c'est ce que vous avez fait, vous pouvez tout cocher à l'exception du fournisseur d'identités qui renvoie vers le même serveur ADFS que vous définissez maintenant en tant que partie de confiance.

- Sous « Rule groups », pour gagner du temps, je vous suggère soit de suivre les conseils que je vous ai donnés dans la première partie à propos des groupes de règles, soit si vous avez terminé la première partie, sélectionnez simplement ce groupe de règles dans la liste.

- Dans « Token Signing Settings », vous pouvez laisser l'option par défaut sélectionnée, à savoir, « Use service namespace certificate (standard) ».

Cliquez sur le bouton « Save » pour enregistrer vos modifications et créer la partie de confiance.

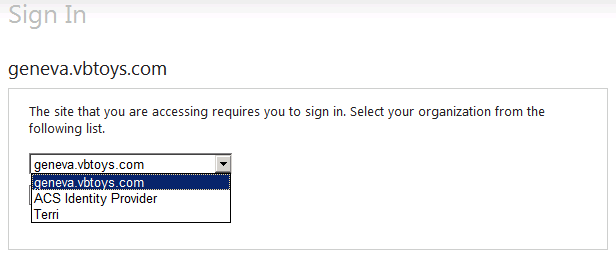

Vous devriez maintenant être en mesure de vous connecter à votre site SharePoint en utilisant ADFS ou ACS. Un point à ne pas perdre de vue, toutefois, est que ADFS écrira un cookie pour se rappeler du fournisseur d'identités que vous avez utilisé en dernier. Dès lors, il ne vous demandera plus d'indiquer le fournisseur d'identités, à moins que vous n'utilisiez quelque chose telle que la fenêtre de navigation InPrivate dans Internet Explorer (je souligne cela en gras, car ce point est souvent omis et est source de confusion). Par exemple, voici à quoi cela ressemble la première fois que vous être redirigé vers le serveur ADFS ou si vous utilisez une session de navigation InPrivate :

Pour le reste, ce qui est indiqué dans la première partie de cette série s'applique ici (y compris la mise en garde à propos de l'utilisation d'une adresse e-mail comme Windows Live ID), je vais donc m'abstenir de publier à nouveau des captures d'écran puisqu'elles sont quasiment identiques. Cette série étant à présent terminée, vous devriez maintenant être en mesure d'intégrer avec succès ADFS, ACS et tous les fournisseurs d'identités pris en charge par ACS dans votre environnement SharePoint 2010.

Conclusion▲

Dans la première partie de la série, nous avions vu comment configurer SharePoint de façon à établir une confiance directement auprès du service Azure Access Control (ACS) et l'utiliser afin de fédérer l'authentification entre ADFS, Yahoo, Google et Windows Live, et enfin utiliser cela pour accéder à SharePoint.

Dans cette deuxième partie, nous sommes partis d'un scénario similaire à la différence près que son implémentation réelle a été inversée par rapport à la première partie. Nous avons défini une confiance-type entre SharePoint et ADFS, mais nous avons configuré ACS en tant que fournisseur d'identités dans ADFS, puis utilisé cela afin d'être redirigé vers l'ouverture de session, et enfin être renvoyé à SharePoint.

Liens▲

Remerciements▲

Je tiens ici à remercier Steve Peschka de m'avoir autorisé à traduire son article.

Je remercie xyz pour sa relecture technique et ses propositions.

Je remercie également abc pour sa relecture orthographique et ses propositions.